一、冒充邮件的危害

目前互联网总体形势下,发送恶意、违法、营销等垃圾邮件越来越严重,其中冒充邮件发件人发送邮件占了其中一定大的比例。我们截获这些冒充的恶意邮件,经过分析后,能够总结出冒充发件人经常会用如下两种形式进行诈骗:

1.恶意发送者往往会冒充知名邮件提供商用于邮件通知的发件人来发送钓鱼邮件。比如冒充某个邮局的发件人发送邮箱需要扩容的邮件,邮件内容中需要收件人提供邮箱的登录名和密码,或者邮件中有一个链接地址,点击此链接地址转跳到恶意网页。

2.冒充收件人周边熟识的同事、朋友、家属的邮件地址。我们曾经捕获过,一个恶意发送者大量发送收件人所在公司老板的邮件地址,冒充的邮件内容是冒充老板口吻让收件人提供公司的通讯录以及财务信息等。

所以说,冒充发件人发送恶意邮件会让收件人在没有防备的情况下很容易遭到利益损害,因此,为了最大程度保护我们邮局系统的用户不受冒充邮件的困扰,在收件规则上我们会较优先地考虑这方面的因素。同时,作为邮箱使用者,您也需要有防范意识,尽量对外部不提供邮箱登陆密码、自己个人私密内容或者公司的关键信息。

二、SPF机制介绍

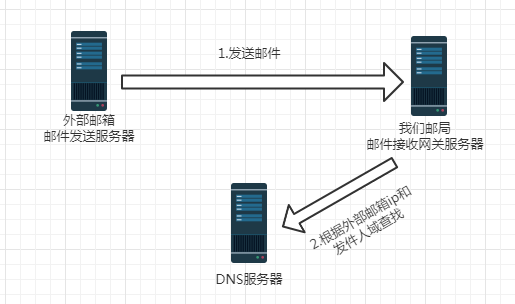

SPF是防止冒充发件人的一种机制,绝大多数主流邮箱都会支持SPF机制。SPF机制需要发送方和收件方共同支持的一种方式,理解起来也很简单。以下是SPF总体的交互方式,我们会用最简单的方式来说明:

我们以Gmail邮局发送给我们邮局系统为例,上图中“外部邮箱邮件发送服务器”就是指Gmail邮局发送服务器。

比如a@gmail.com用Gmail邮局发送服务器发送到我们系统的邮件接收网关服务器上,我们接收系统能够获取到Gmail发送服务器的ip地址和发件人地址以及发送域名(发件人就是此例的a@gmail.com,发件人域名就是gmail.com)。然后去公共DNS服务器查询发件人域名的TXT记录中有没有包含刚才我们获取到的Gmail发送服务器ip地址。

此例中,Gmail邮局事先会把所有它们的发件ip都放在gmail.com这个域名的TXT记录中,当我们邮件接收网关服务器获取到发送ip地址比如是35.190.247.1,这个ip能在gmail.com(这个发件人域)的TXT记录中找到,则a@gmail.com这份邮件能证明从Gmail邮局发出。如果ip不在Gmail事先注册所有发送ip的TXT记录中查出,则确定是冒充a@gmail.com,判定此封冒充邮件从其他非Gmail服务器发出,SPF规则不通过。

三、我们系统对冒充邮件的处理方式

冒充邮件会对我们邮局使用者造成潜在的较大威胁,为了尽力保护我们邮局用户,在收件规则中我们把冒充发送这种行为会优先考虑。默认情况下,我们遇到SPF规则审核不通过会直接拒收邮件。

但有些发送邮局由于种种原因,他们的某些发送ip地址没有在他们发件人域名的TXT记录中注册(ip遗漏注册问题),则用遗漏注册的ip地址发过来的邮件被我们判定为冒充邮件从而导致我们邮局使用者无法接收,这种情况下,可以在邮箱网页的设置界面,不勾选直接拒信的选项,如下图:

不勾选,则SPF规则不通过,则会将这封邮件放入垃圾箱中,而不是直接拒信。

四、常见问题说明

1.不勾选“有冒充发送嫌疑的邮件直接拒收”的选项,为什么还要放到垃圾箱,不应该放在收件箱吗?

答:就如本文第一章所述,冒充发送邮件行为会对邮箱收件用户可能造成较大利益损害,为了尽量保护我们的用户,我们权衡再三,决定还是放在垃圾邮件中,并在网页读取邮件页面给出可能是冒充邮件的提示文字。我们每天有邮件进垃圾箱的提醒邮件,您需要每天关注,避免因为SPF问题进入垃圾箱而遗漏查看。

2.我已经设置了发件人白名单,也通知我的邮件管理员在后台管理系统设置了白名单,怎么还是不行?

在我们系统中,SPF审核规则的权重高于白名单,主要是考虑到如果恶意用户冒充白名单中的邮件地址来进行邮件诈骗的情况。在本文第一章中,我们遇到过冒充企业老板的邮件地址发送欺诈邮件给员工,而员工很有可能会把老板的邮件地址加入白名单中。

3.发送服务器的ip地址在发件人域名TXT记录中遗漏有哪些情况导致?

答:主要有两种情况导致,一是发送方的ip地址放在发送方域名TXT记录中不全,发送方邮局管理员遗漏导致。二是公共DNS记录没有刷新。发送方域名的TXT记录变化了,但是DNS服务器中的TXT记录没有马上跟着变化,从而导致我们邮局接收服务器网关也没有及时获取到最新最全的发送方域名的TXT内容。